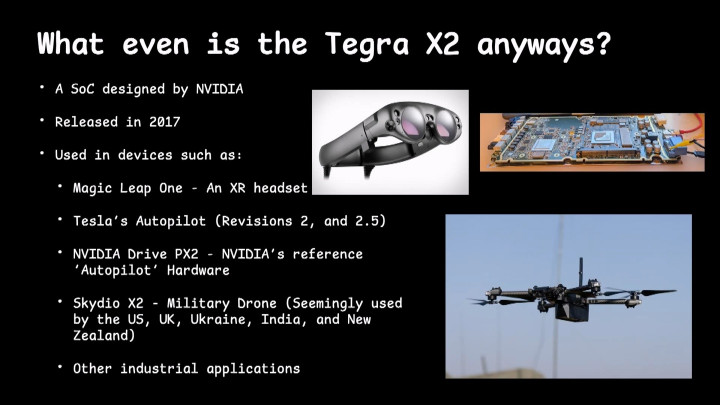

IT之家12月30日消息祥富金融,科技媒体Golem发布博文,报道称在第39届混沌通信大会(39C3)上,安全研究员EliseAmberKatze于12月29日发表主题演讲,深入挖掘并攻破了英伟达TegraX2芯片的安全启动链。

图源:视频截图

IT之家援引博文介绍,事情起因于2024年年中,MagicLeap关闭了强制激活服务器,这一举动导致其旧款XR头显MagicLeapOne无法使用。

出于对厂商人为制造电子垃圾行为的愤慨,安全研究员EliseAmberKatze决定出手干预。她不仅要恢复这些设备的正常功能,更计划彻底通过技术手段解锁硬件限制,赋予用户对设备完全的控制权。

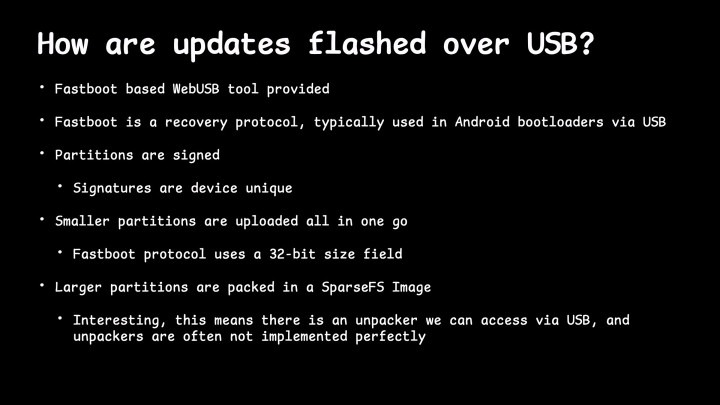

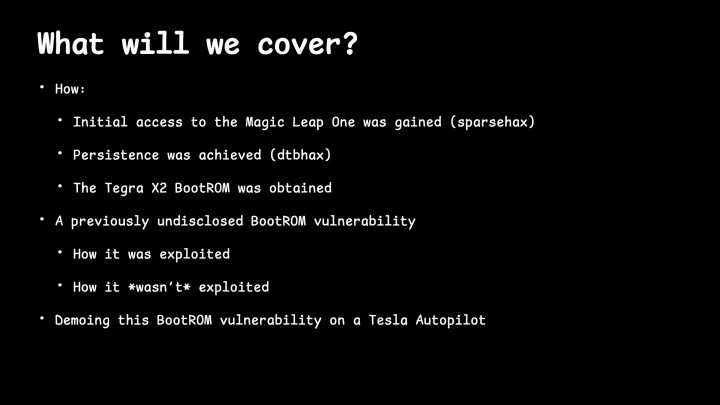

Katze首先瞄准了设备的Fastboot协议。经分析,她发现该协议基于英伟达(NVIDIA)提供的开源代码实现。她通过审计代码,她敏锐地捕捉到了两处关键漏洞:

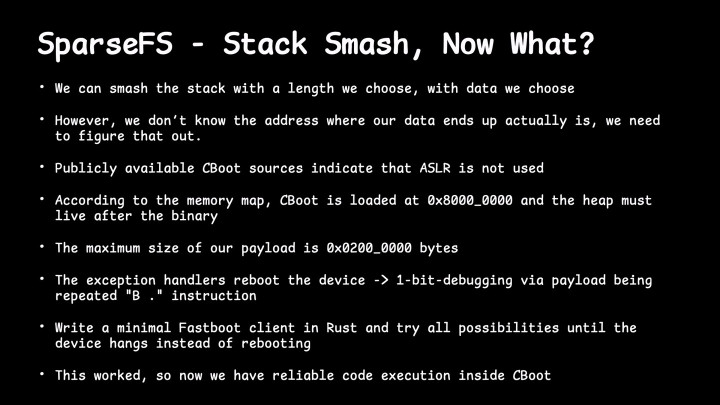

一是“sparsehax”祥富金融,涉及系统解压SparseFS镜像时的逻辑缺陷;

二是“dtbhax”,允许通过加载特定的内核设备树块(DTB)来实现持久化访问。

利用这两个漏洞,她成功在MagicLeapOne上执行了未经签名的代码,撕开了系统的第一道防线。

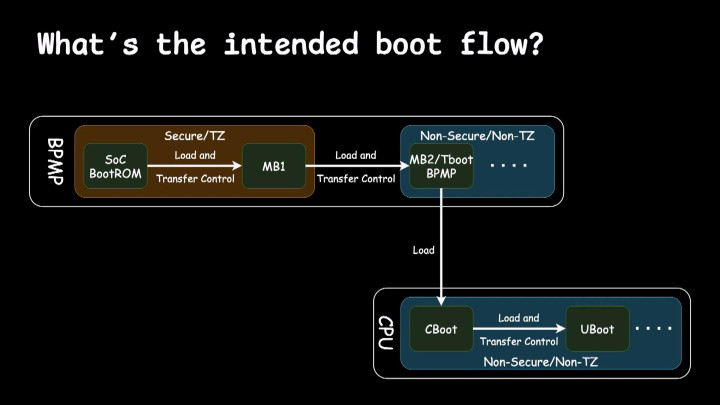

为了获得更底层的控制权,Katze并未止步于软件层面的破解。她将目标转向了硬件核心——TegraX2芯片。

她利用故障注入(FaultInjection)技术,她成功干扰了TegraX2开发套件的电压,迫使芯片在启动过程中发生错误,从而通过侧信道导出了被严密保护的BootROM(引导只读存储器)固件。

由于BootROM包含了芯片启动的最原始代码,通常被认为是不可触碰的信任根,因此这一步骤至关重要。

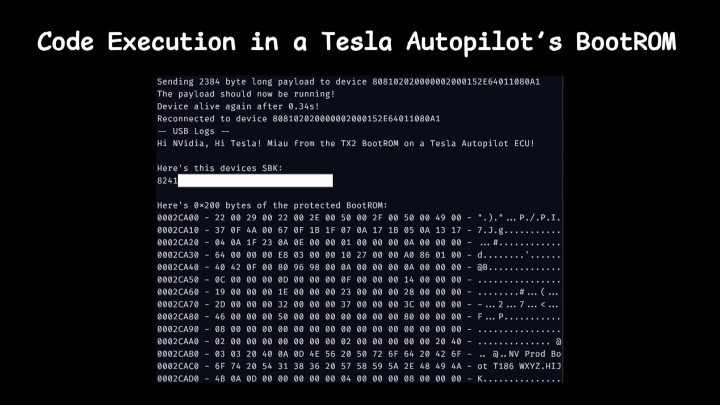

在分析导出的BootROM代码后,Katze发现了一个位于USB恢复模式(RCM)中的严重漏洞。由于BootROM是掩膜在芯片硅片上的只读代码,这意味着英伟达无法通过后续的软件补丁来修复这一缺陷。

尽管利用该漏洞极其困难,攻击者只能从USB控制器的视角访问受限内存,但Katze最终设计出了一套复杂的利用链,成功实现执行最高权限的代码。

这一发现的影响范围远超MagicLeap头显本身。Katze在演示中证实,由于特斯拉的Autopilot2和2.5自动驾驶硬件同样采用了TegraX2芯片,该漏洞对特斯拉车辆同样有效。这意味着,只要物理接触到车辆的硬件接口,攻击者便能利用相同的手段绕过安全启动链,完全接管自动驾驶计算平台。

IT之家查询公开资料,本次披露的漏洞对于普通用户来说,不会造成太大的影响。TegraX2芯片于2016年推出,目前已经停产,而之后推出的Tegra版本至少已经修复了相关安全漏洞。

祥富金融

祥富金融

美港通证券提示:文章来自网络,不代表本站观点。